2021XCTF回顾

2021XCTF回顾

第一次打CTF打到凌晨1点,记录一下

2022.1.8更新

SCTF2021的项目仓库与文档

https://syclover.feishu.cn/docs/doccnmKCtL4ABewkf89aAJXIdmg

https://github.com/SycloverTeam/SCTF2021

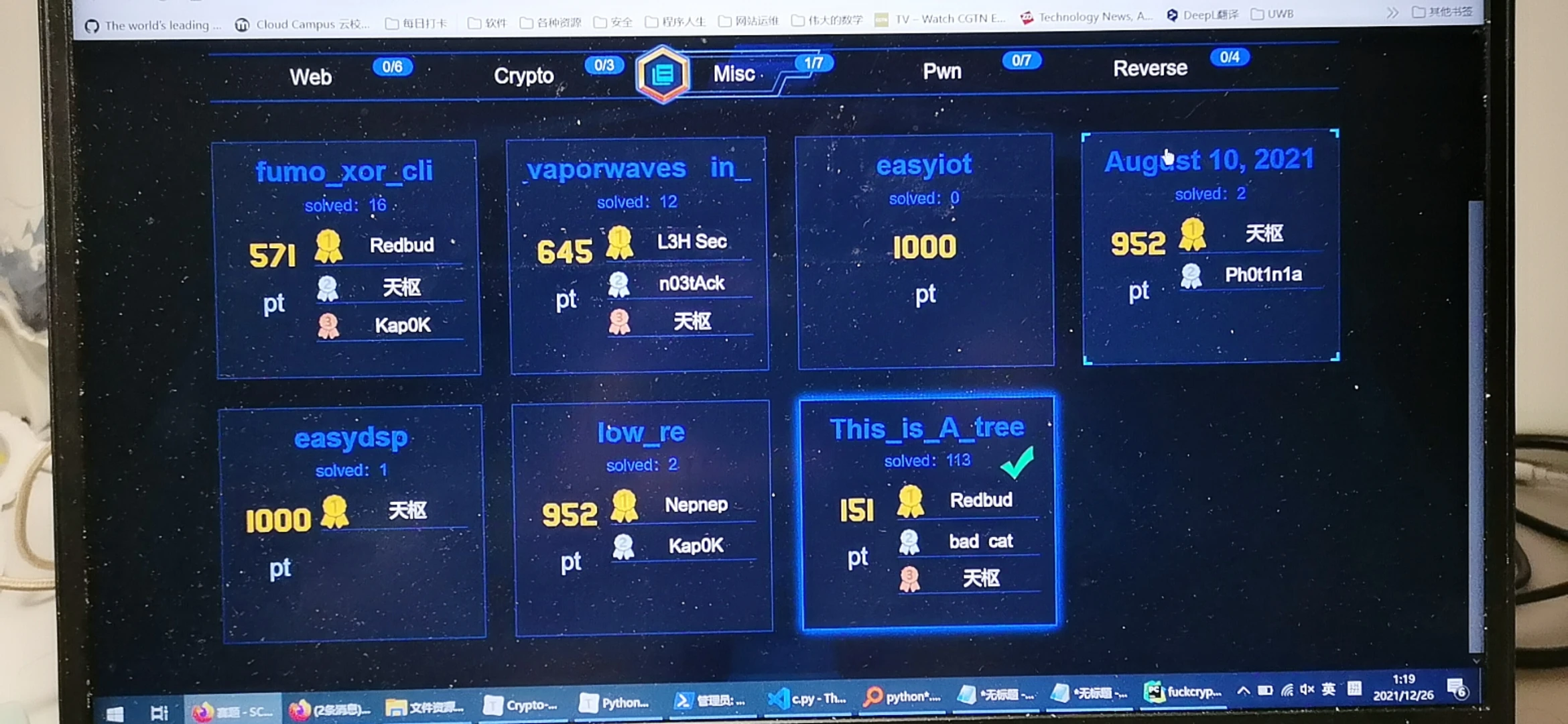

This is a tree

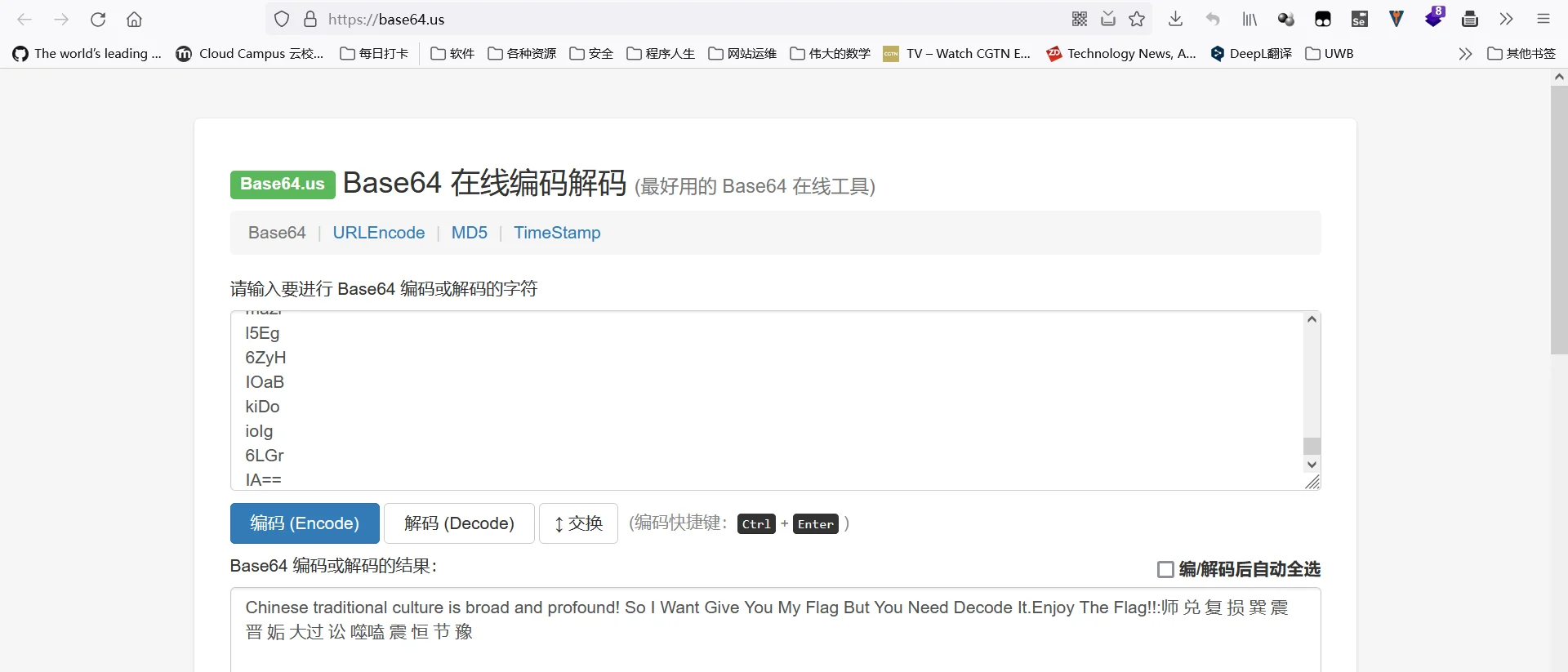

看一下每个文件夹下面的文件内容都是4个字符,猜到应该是Base64编码

一开始没准备做,但在学弟的热情下,还是干了

python的OS模块之前没用过,写脚本花了很长时间

1 | import os |

把结果Base64化,推荐这个网站

1 | https://base64.us/ |

题目好像有说要按特定顺序,但当时没注意,直接跑python的base64模块会出现编码问题,也可能是哪里不会配置的缘故

1 | Chinese traditional culture is broad and profound! So I Want Give You My Flag But You Need Decode It.Enjoy The Flag!!:师 兑 复 损 巽 震 晋 姤 大过 讼 噬嗑 震 恒 节 豫 |

这里上百度搜索,没有任何提示,知道用bing以后才发现,八卦密码已经被国内的CTF玩出花来了

https://github.com/BjdsecCA/BJDCTF2020_January

参照那个脚本(0x08 伏羲六十四卦)写出解密脚本就Ok

把八卦转二进制,然后解码

1 | ss="010000110110100000110001011011100100000101011111011110010111100101100100011100110010000100" |

flag:

1 | Ch1nA_yyds! |

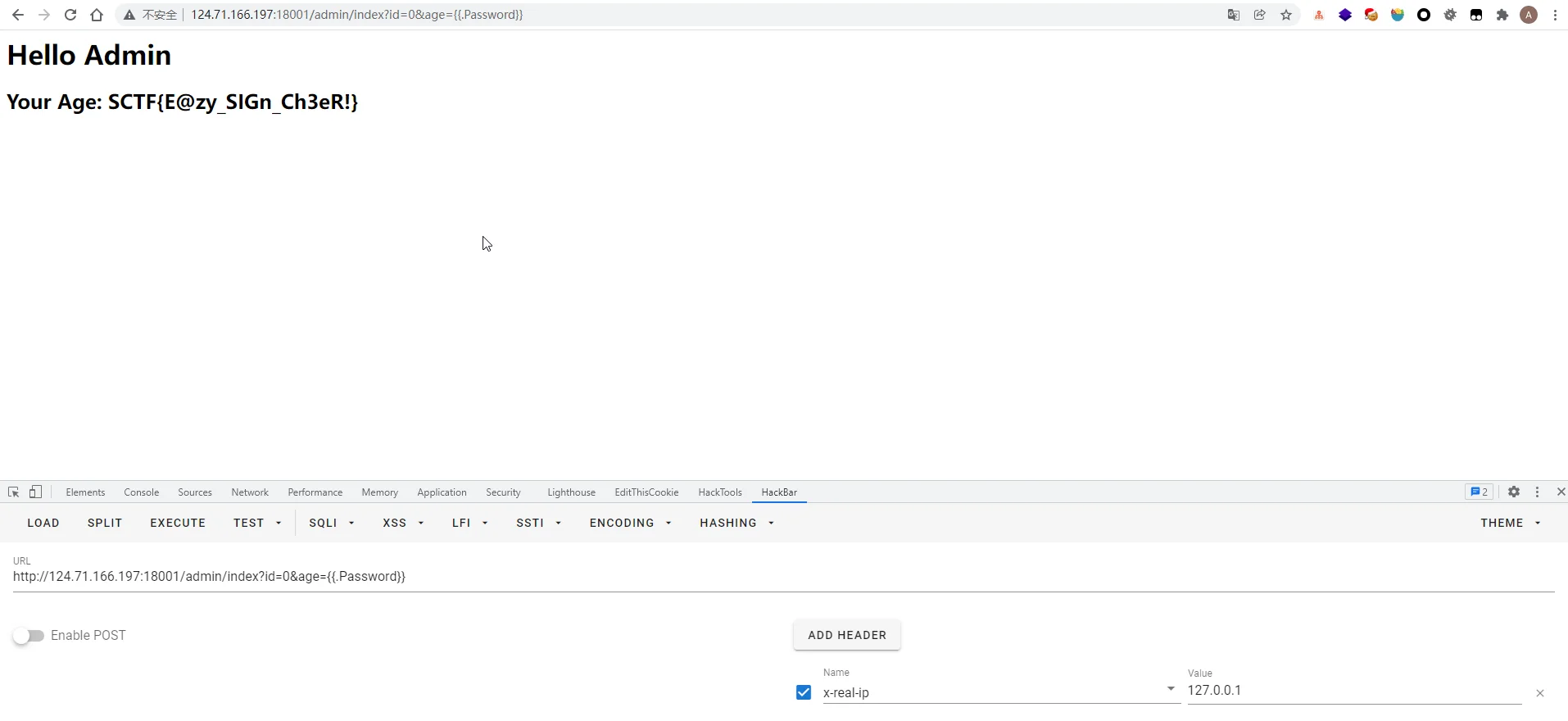

login_me

Go语言的网络框架,Gin的SSTI(这个真不懂)

我还以为是爆破,写了个爆破脚本

1 | import requests |

然而并没有用,详细题解看看雪大佬的

拉了,该去学点web知识

看到看雪的版主要附件,我上传了一份到天翼网盘

本博客所有文章除特别声明外,均采用 CC BY-NC 4.0 许可协议。转载请注明来自 Mox的笔记库!

评论